JFrog Xray est un outil professionnel d’analyse de composition logicielle (SCA) qui offre aux entreprises un moyen simple d’identifier, de hiérarchiser et de corriger les vulnérabilités de sécurité et les problèmes de conformité des licences dans les logiciels open source (OSS) et les composants tiers.

Identifiez, hiérarchisez et corrigez facilement les vulnérabilités de vos packages open source et fichiers binaires en effectuant une analyse continue des dépôts, packages de builds et images de conteneurs tout au long du cycle de développement. Détectez les menaces de sécurité à un stade précoce pour réduire les risques, accélérer les corrections et réduire les coûts

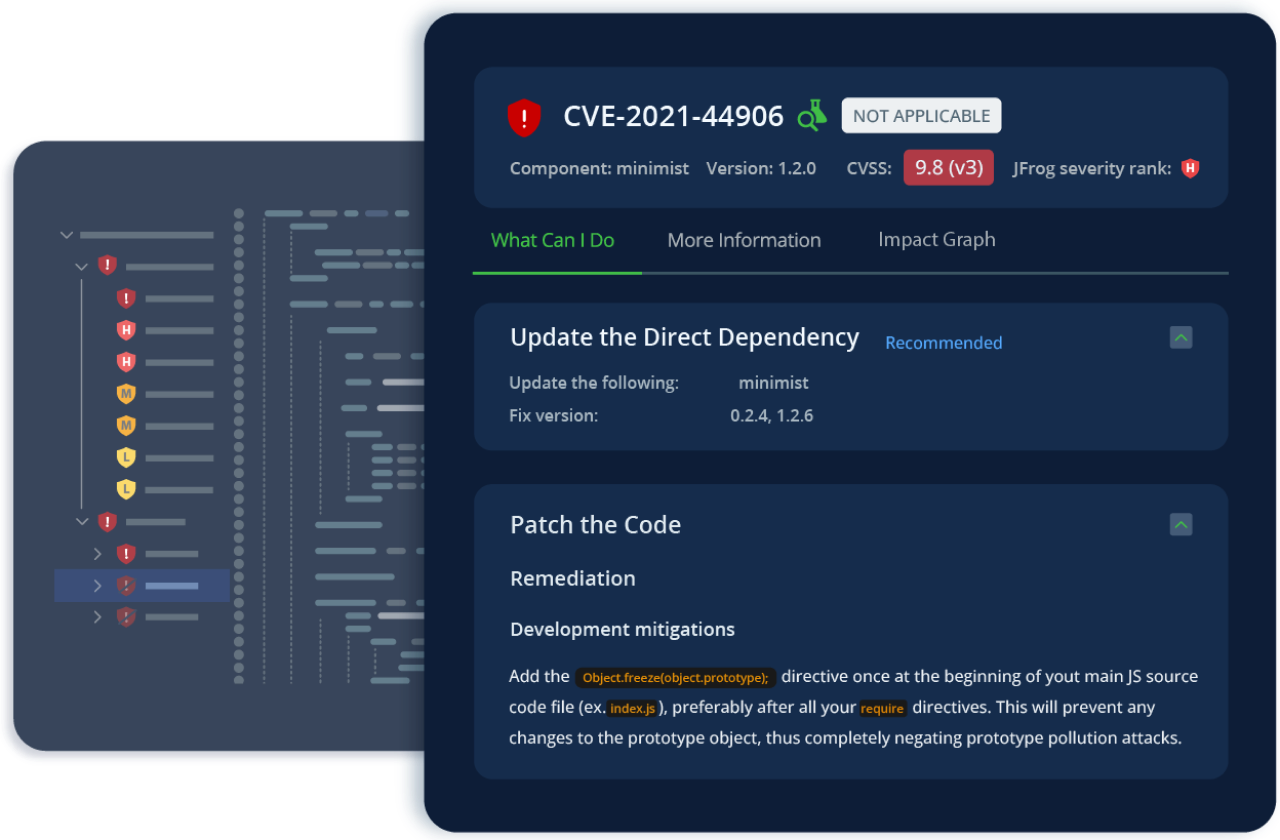

Intégrez de manière transparente les outils de développement, permettant une protection efficace et automatique du code avec un impact minimal sur les délais d'assemblage. Visualisez les dépendances vulnérables accompagnées de mesures de correction et le contexte directement dans votre EDI/outil CLI. Automatisez votre pipeline avec l'outil CLI de JFrog pour réaliser des analyses de dépendances, de conteneurs et à la demande.

Bénéficiez d'une visibilité totale sur les dépendances directes et indirectes grâce aux nomenclatures logicielles (SBOM) générées automatiquement. Détectez et résolvez les problèmes de licences open source avant qu'ils ne se manifestent en production. Élaborez facilement des stratégies pour appliquer les réglementations et générer des rapports de conformité de toutes vos licences OSS.

Accédez à des données supplémentaires sur les composants OSS pour évaluer les risques opérationnels. Élaborez des stratégies personnalisées pour bloquer les packages en fonction de facteurs de risque tels que l'âge des versions, le nombre de contributeurs, la cadence de maintenance, le nombre de validations et la fin de vie.

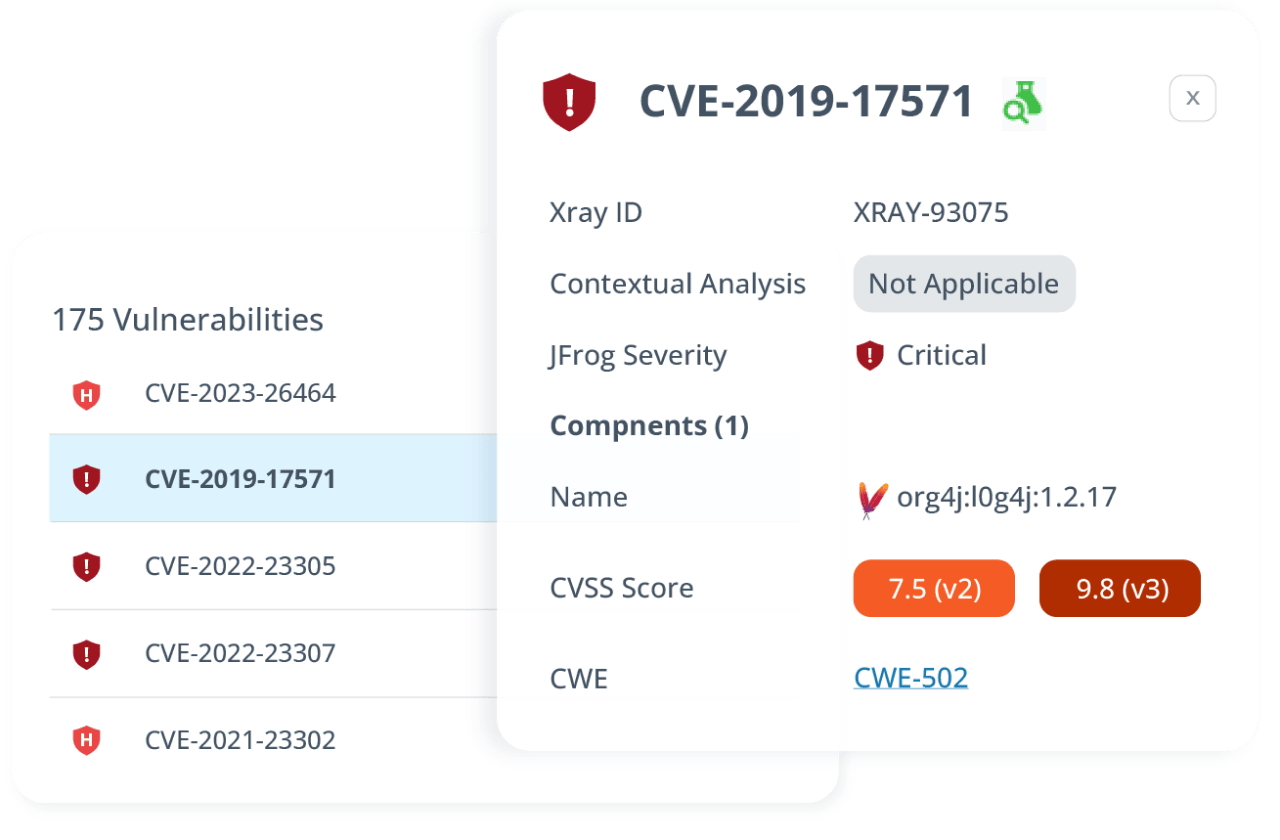

Appliquez de manière proactive votre posture en matière de sécurité à partir des résultats détaillés de CVE et des données de vulnérabilité fournies par l'équipe de recherche en sécurité dédiée de JFrog. Comprenez mieux les risques réels, hiérarchisez les CVE de haut niveau et accélérez les corrections grâce à une affectation efficace des ressources.

Grâce à JFrog Advanced Security, les équipes de développement peuvent effectuer une analyse pendant qu’elles codent, tandis que les équipes de DevOps et de sécurité peuvent gérer et définir des contrôleurs d’accès de sécurité sur les fichiers binaires. Tout cela en utilisant les scanners de vulnérabilité avancés de JFrog pour hiérarchiser les opérations de sécurité et réduire les perturbations qu’elles peuvent engendrer.

JFrog’s Security Research team, composée de plus de 20 ingénieurs certifiés, fait des recherches avant-gardistes en matière de sécurité de la chaîne d’approvisionnement logicielle, décelant et dévoilant de nouvelles vulnérabilités OSS, analysant de nouvelles méthodes d’attaque, et fournissant à la communauté et aux clients une assistance en temps opportun via des outils OSS.

Yes. Just as Artifactory is part of the JFrog platform, Xray is another member of the JFrog Platform. This is why Artifactory and Xray work hand in hand and there is immense metadata that gets shared between both the products, which is not only how you can understand the problem, but also the scope of the problem when it comes to the scans that Xray does.

You have Xray if your subscription is Pro-X or above (EnterpriseX or Enterprise+)

Among many things that Xray supports, the most popular ones are: Docker, Maven, Pypi, Npm, Nuget, etc. However, there are many others. Xray is very universal in nature, just the way Artifactory is, which is how you can not only store all these different package types in one place, but you can also run scans periodically in order to find out if you are exposed to any unknown risks due to open source usage.

Yes. It can scan deeply and recursively to find out all of the different layers an image is made of and can understand all the components each layer can be made of. This is how you can get an exhaustive list of all the different dependencies being used. In addition, thereafter, you can also find out which of those could be violating any existing policy conditions.

Yes. It can run scans on your images as well as built artifacts that get uploaded to Artifactory. In addition it can capture metadata of the build process itself (build info) you can then publish this back to the JFrog platform and then run scans from the build info. This is how you can comprehensively cover all of the dependencies that took part in the particular build and understand what kind of risk you may have been exposed to.

All of the popular IDEs that are typically used by developers nowadays are supported by Xray’s shift left approach, which includes plugins for the following: VS Code, IntelliJ, Visual Studio, PyCharm, etc.

Yes, Xray definitely supports multiple policies. In fact many of our existing customers do have multiple policies, which can then be enabled on multiple repositories. This way you are comprehensively covering all of the important repositories that you have in mind, along with the important policies you have created upfront, so that you are catching the issues as they occur, which is highlighted by Xray.

Yes. Just like the way Artifactory helps you integrate with any of your CI servers (Jenkins, Gitlab, Azure, etc), Xray can also be used along with any of these pipeline scripts. This is done by including Xray scans as one of the many steps you may have in your CI pipelines.

Yes, it happens automatically and typically once a day. However, when there are security incidents, we do make sure we roll out as many updates as possible as we keep learning more and more about the incident, so that our users are equally equipped with dealing with the latest security incident on that given day.